Le false e-mail di posta vocale installano il malware UpCrypter su Windows

FortiGuard Labs mette in guardia da una campagna di phishing globale che diffonde il malware UpCrypter, dando agli hacker il controllo completo dei sistemi Windows infetti e sollevando seri problemi di sicurezza.

FortiGuard Labs, la divisione di ricerca di Fortinet, ha emesso un nuovo importante avviso di sicurezza informatica in seguito alla scoperta di una pericolosa campagna di phishing. I risultati di questa ricerca sono stati condivisi con Hackread.com prima della pubblicazione, prevista per il 25 agosto 2025. L'attacco è progettato per indurre gli utenti di Microsoft Windows a installare inconsapevolmente un potente malware in grado di dare agli hacker il controllo completo sui loro computer.

La campagna, che secondo i dati di telemetria di FortiGuard Labs è in atto su scala globale, è cresciuta rapidamente, con i rilevamenti raddoppiati in sole due settimane, con ripercussioni su diversi settori, tra cui produzione, tecnologia, sanità, edilizia, commercio al dettaglio e ospitalità.

I ricercatori hanno osservato che non si tratta di una semplice truffa per rubare i dati di accesso, ma di un processo di attacco su vasta scala in grado di installare segretamente un programma dannoso all'interno della rete aziendale, consentendo agli aggressori di mantenere il controllo per lungo tempo.

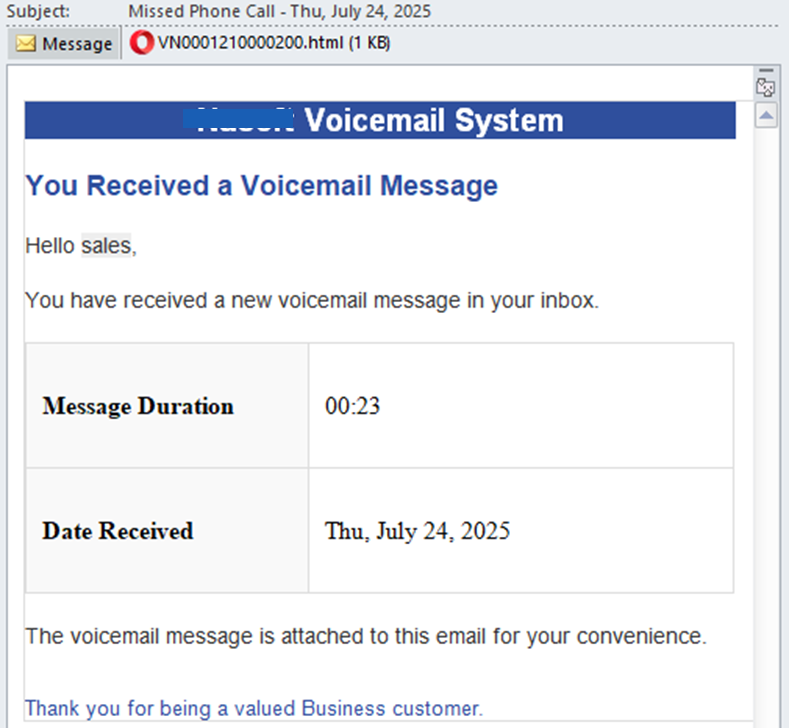

L'attacco inizia con un'e-mail, che potrebbe essere spacciata per una "Chiamata persa" o un "ordine di acquisto". Entrambe le e-mail contengono un file dannoso camuffato da allegato HTML denominato, ad esempio, " VN0001210000200.html " o "採購訂單.html ".

Una volta aperti, questi file reindirizzano l'utente a un sito web falso, ma molto convincente, che mostra persino il dominio e il logo dell'azienda della vittima per apparire legittimo.

Questa pagina falsa costringe la vittima a scaricare un file dannoso cliccando sul pulsante "Download", dopodiché viene inviato un file JavaScript dannoso. Come mostrato nel diagramma di flusso dell'attacco, questo file scarica e installa segretamente la fase successiva del malware all'insaputa dell'utente.

Secondo il post sul blog dell'azienda, il file JavaScript scaricato è un dropper per UpCrypter, un malware sviluppato da Pjoao1578 . Il suo scopo è installare segretamente strumenti più pericolosi. I ricercatori hanno scoperto che UpCrypter viene utilizzato per distribuire diversi tipi di Remote Access Tools (RAT), ovvero programmi che consentono a un aggressore di controllare da remoto un computer infetto. I RAT specifici identificati in questa campagna sono stati DCRat , PureHVNC e Babylon RAT.

UpCrypter è progettato per essere altamente evasivo, con controlli sofisticati per verificare se è in fase di analisi da parte di strumenti di sicurezza come Wireshark o ANY.RUN , o se è in esecuzione all'interno di un ambiente virtuale. Se ne rileva uno, potrebbe interrompere le sue azioni o persino forzare il riavvio del sistema per evitare di essere scoperto. Il malware può persino nascondere il suo codice dannoso all'interno di un file immagine JPG . Per garantire la sua continua esecuzione, aggiunge una chiave al registro di Windows, un dettaglio cruciale per la sicurezza.

Data l'elevata gravità di questa minaccia, FortiGuard Labs esorta privati e aziende a prenderla sul serio. Le organizzazioni dovrebbero utilizzare filtri e-mail efficaci e assicurarsi che i propri dipendenti siano ben formati per riconoscere ed evitare questo tipo di attacchi.

" Varie esche di phishing basate su falsi messaggi vocali e false fatture rimangono popolari tra gli aggressori semplicemente perché funzionano " , ha affermato John Bambenek , Presidente di Bambenek Consulting. "In questo caso, tuttavia, individuare la catena di eventi che porta all'apertura di un allegato HTML in un'e-mail e che porta all'utilizzo di PowerShell offre una soluzione facile e veloce per rilevare (e, si spera, prevenire) questa catena di eventi. Non tutti gli utenti hanno bisogno di accedere a PowerShell, e certamente non quando la catena inizia da Outlook.exe " , ha avvertito.

HackRead