Zwischen Quantenphysik und Blockchain: Ein betrugssicherer Quantenzufallszahlengenerator

Es gibt Prozesse, bei denen die Gewährleistung von Zufälligkeit unerlässlich ist, um die Rechtmäßigkeit der Ergebnisse zu gewährleisten, wie etwa bei Lotterien, der Auswahl der Wahlhelfer oder der Begünstigten eines sozialen Wohnungsbauprojekts. Diese Zufälligkeit ist auch für die Sicherheit des Netzwerks von entscheidender Bedeutung, insbesondere seit Peter Shor, ein Mathematiker am Massachusetts Institute of Technology, vor 30 Jahren zeigte, dass ein Quantencomputer ein Faktorisierungsproblem (die Zerlegung eines algebraischen Ausdrucks in ein Produkt) effizient lösen kann. Die Kryptografie, die allem zugrunde liegt, von den gängigsten Banktransaktionen bis hin zu Gesprächen auf Messaging-Plattformen, basiert auf dieser Faktorisierung. Eine diesen Mittwoch in Nature veröffentlichte Forschungsarbeit bietet eine Lösung, die Quantenphysik und Blockchain , das System der Kryptowährungen und andere Prozesse , verbindet: einen betrugssicheren Zufallszahlengenerator.

Dutzende Websites und Apps bieten Programme zur Generierung von Zufallszahlen an. Sie können zum Lösen von Glücksspielen oder zum Generieren von Schlüsselvorschlägen verwendet werden. „Allerdings“, erklären die Forscher um den Physiker Gautam Kavuri von der University of Colorado, „erfordern aktuelle Zufallszahlengeneratoren, die auf vorhandener Hardware basieren, ein gewisses Maß an Sicherheit, dass das System nicht irgendwann während des Prozesses gehackt oder manipuliert wurde. Daher gibt es keine eindeutige Möglichkeit, zu bestätigen, ob ein bestimmter Generator wirklich zufällig ist.“

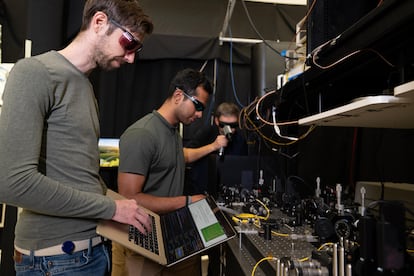

Kavuri und die anderen Wissenschaftler, darunter der Spanier Carlos Abellán , schlagen ein System vor, das sich die Natur der Quantenmechanik zunutze macht, um „Zufallszahlen zu liefern, die sich sowohl durch Gleichmäßigkeit als auch durch Unvorhersehbarkeit auszeichnen“.

Das System namens Colorado University Randomness Beacon (CURBy) misst zwei Photonen gleichzeitig in einer Entfernung von 110 Metern. Jeder Schritt des Messvorgangs wird in einer Datensequenz, der sogenannten „ Hash Chain“, aufgezeichnet. Dieses von der Blockchain inspirierte Modell macht jeden Manipulationsversuch erkennbar und macht es nahezu unmöglich, alle Glieder der Kette zu manipulieren.

Während des Systemtests wurden 7.434 zertifizierte Zufallszahlen aus 7.454 Versuchen über 40 Tage generiert, was einer Erfolgsquote von 99,7 % entspricht. Die niedrige Fehlerquote ist größtenteils auf „Programmierfehler bei der Datenerfassung“ zurückzuführen.

Bestehende Zufallszahlengeneratoren sind zwar „überprüfbar“ (Prozessprüfung), können aber nicht garantieren, dass ihre Ergebnisse unvorhersehbar sind, da die Quelle bekannt ist oder manipuliert werden kann. „Ein Angreifer, der die ursprünglichen Eingaben entdeckt, kann deren Ausgaben perfekt vorhersagen“, warnen sie.

CURBy hingegen „kann vollständig zurückverfolgt, geprüft und als unvorhersehbar zertifiziert werden, indem es Ergebnisse aus der Zufälligkeit unvorhersehbarer nichtlokaler Quantenkorrelationen extrahiert und ineinander verschlungene Hash- Ketten verwendet, um den Extraktionsprozess kryptografisch zurückzuverfolgen und zu verifizieren“, erklären die Forscher.

„Die Fähigkeit, Zufallszahlen zu verifizieren und zu prüfen, um potenzielle Manipulationen zu erkennen und Unvorhersehbarkeit aufzuzeigen, ist für die Schaffung öffentlichen Vertrauens in diese Anwendungen von entscheidender Bedeutung“, erklärt das CURBy-Team und verweist auf mögliche Anwendungsfälle wie Verlosungen öffentlicher Ressourcen, Lotterien, Zufallsauswahlen, Parameterauswahl in öffentlichen kryptografischen Systemen und elektronische Wahlprozesse.

Die Quantennatur des Systems garantiert die Unvorhersehbarkeit der Ergebnisse. Die Rückverfolgbarkeit des gesamten Prozesses basiert auf einem Blockchain -ähnlichen Modell, einem System, das in der klassischen Informatik als eines der sichersten gilt. „Anstatt dass eine einzelne Partei den gesamten Prozess der Zufallsgenerierung kontrolliert, verteilen wir das Protokoll auf mehrere unabhängige Parteien, die zusammenarbeiten müssen, um es zu erstellen. Jede Aktion jeder Partei muss manipulationssicher aufgezeichnet und unabhängig verifiziert oder auditiert werden können“, erklären die Forscher das Protokoll, das sie „Twine“ getauft haben und das auf der Hash- Chain-Kryptografie basiert.

„Jeder Datenblock enthält einen Hash , also einen Fingerabdruck, des vorherigen Blocks. Das bedeutet erstens, dass jeder nachfolgende Block in der Kette vor den vorherigen erstellt worden sein muss. Zweitens würde jede spätere Änderung eines bestimmten Datenblocks zu einer Inkonsistenz führen, sofern nicht auch jeder nachfolgende Block geändert wird“, argumentieren die Autoren.

„Mit anderen Worten“, erklären die Forscher, „um unentdeckt zu bleiben, muss ein böswilliger Akteur nicht nur die Historie seiner eigenen Hash- Kette, sondern auch die aller anderen verbundenen Parteien heimlich umschreiben . Mit zunehmender Anzahl unabhängiger Parteien im Netzwerk wird eine solche Aktion zunehmend schwieriger.“

Professor Peter Brown, Professor für Quanteninformationstechnologie, war an der Studie nicht beteiligt und betont diesen Punkt in einem Artikel im Zusammenhang mit der Nature- Veröffentlichung: „Damit ein Dritter die endgültige Ausgabe des Zufallszahlengenerators [CURBy] kontrollieren kann, ohne entdeckt zu werden, müssten die Aufzeichnungen der Verschränkungsmessungen und alle Hash- Ketten an mehreren geografischen Standorten kompromittiert werden.“

Die Einbindung des Quantencomputings in die Sicherheit der digitalen Gesellschaft ist von grundlegender Bedeutung. Seine Fähigkeiten sind außergewöhnlich, sowohl für die Entwicklung als auch für die Überwindung von Risiken, wie Shor bereits 1994 warnte. Jay Gambetta, Leiter der Quantenentwicklung bei IBM und unabhängig von der am Dienstag veröffentlichten Studie, warnte in Starlings Präsentation, dass Entwicklung und Sicherheit parallel laufen müssten: „Die aktuelle Verschlüsselung wird durch Quantencomputing geknackt, daher müssen wir als Branche den Übergang zu sicheren Quantenalgorithmen vollziehen. Es gibt bereits Quantenalgorithmen, und IBM hat eine lange Geschichte in der Entwicklung von Algorithmen, von denen wir glauben, dass ein Quantencomputer sie nicht knacken kann. Ein großer Teil der Verschlüsselung dreht sich darum.“

EL PAÍS